概述

iptables是Linux内核中内置的防火墙,可以允许管理员通过设置table, chain以及相关的规则来进行数据包过滤和NAT。 一般来讲,iptables防火墙已经内置于CentOS 6及其他Linux版本中,而且iptables服务默认都是启动的。 iptables的命令格式:

iptables [-t table] command [chain] [rules] [-j target]

[-t table] :用来指明使用的表, 有三种选项: filter, nat 和 mangle,如果未指定,则使用filter作为缺省表。 事实上,对于单个服务器的防火墙配置,一般来讲,我们只需要对filter表进行配件就OK了。filter表包括 INPUT, OUTPUT,和FORWARD三个chain.command 表明iptables命名要做什么,比如

-A (–append): 该命令会把一条规则附件到chain的末尾。

-D(–delete)用来删除某个规则。

-F (–flush) 如果指定了chain, 删除该chain中的所有规则,如果未指定chain, 则删除所有chain中的所有规则。

target: 是由规则指定的操作。 包括下面几种:

ACCEPT: 接收信息包(允许它前往目的地),并且将停止遍历chain.

DROP: 拒绝,

此外还有REJECT, RETURN, LOG, REDIRECT, MARK, MIRROR, MAQUERADE等。

具体的iptables的语法和概念就不再多说了,请参照 iptables man page 官方文档 .

简单来说,iptables防火墙是由一系列的规则(rule)组成, 一个数据请求进来, 会依次和这些规则进行比较,如果正好符合规则的定义,那这个数据请求要么会被接收ACCEPT,要么被拒绝DRIP。如果不符合任何规则的定义,最后缺省的规则会被应用。

开始操作之前

注意:首先要确定决定哪些端口需要开放。

首先, SSH 的端口22 通常是需要开放的,否则我们就无法登录服务器了。

一般来讲,CentOS的服务器经常作为用LAMP搭建的Web服务器,FTP服务器, Mail服务器等。

对于Web服务来说,需要开放80端口,如果是HTTPS/SSL协议的话,还需用开放443端口。

对于Mail服务来说,由于涉及SMTP, POP3, IMAP协议,需要开放的端口如下:

SMTP : 25 Secure SMTP:465 POP3: 110 Secure POP3: 995 IMAP: 143 IMAP over SSL: 993

对于FTP服务来说,需要开放 20, 21两个端口

第一步: 屏蔽最常见的攻击

缺省情况下,CentOS的iptables的设置是允许任何数据通过的。

我们首先要清空iptables中的所有的规则:

iptables -F

然后我们加上阻止简单扫描和攻击的规则

- iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP #NONE 包(所有标识bit都没有设置)主要是扫描类的数据包

-

- iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP #防止sync-flood 攻击

-

- iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP #ALL包(所有的标注bit都被设置了)也是网络扫描的数据包

关于sync-flood, 请参照wikipedia 的解释。

第二步: 为相应的服务开放对应的端口

首先我们应该接受本机localhost的任何请求,否则,数据库连接等将无法工作

- iptables -A INPUT -i lo -j ACCEPT

对于不同的服务需要开放不同的端口

- iptables -A INPUT -p tcp --dport 22 -j ACCEPT # SSH

- iptables -A INPUT -p tcp --dport 80 -j ACCEPT # HTTP

- iptables -A INPUT -p tcp --dport 443 -j ACCEPT #HTTPS

- iptables -A INPUT -p tcp --dport 3306 -j ACCEPT #MYSQL

- iptables -A INPUT -p tcp --dport 25 -j ACCEPT #SMTP

- iptables -A INPUT -p tcp --dport 465 -j ACCEPT #Secure SMTP

- iptables -A INPUT -p tcp --dport 110 -j ACCEPT #POP3

- iptables -A INPUT -p tcp --dport 995 -j ACCEPT #Secure POP3

- iptables -A INPUT -p tcp --dport 143 -j ACCEPT #IMAP

- iptables -A INPUT -p tcp --dport 993 -j ACCEPT #Secure IMAP

第三步: 加上通用的规则

首先要允许所有从服务器端发起的连接,由此返回的响应数据应该是允许的!比如发起的yum update , 必须要允许外部的update数据进来

- iptables -I INPUT -m state --state ESTABLISHED, RELATED -j ACCEPT

最后,设置缺省的策略:屏蔽任何进入的数据请求,允许所有从Server发出的请求

- iptables -P OUTPUT ACCEPT

-

- iptables -P INPUT DROP

至此,规则设置完毕

第四步: 保存设置

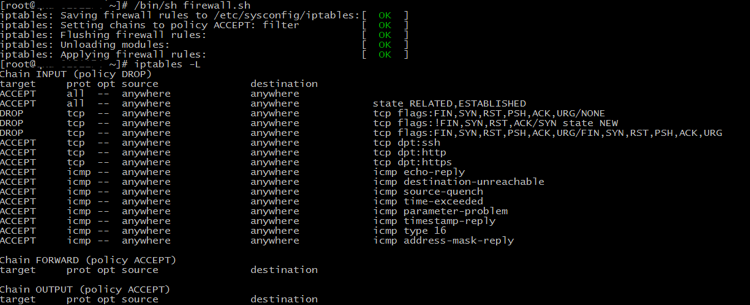

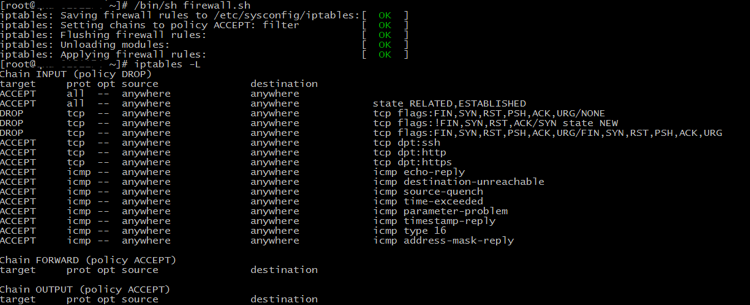

首先通过下面的命令查看一下我们的设置是否正确。

确认没有问题后,执行下面的命令

执行上述命令后,相应的规则会写入 /etc/sysconfig/iptables这个文件,您可以检查一下看看。

最后执行

重新启动iptables防火墙,以使上述设置生效。

最佳实践参考:

为了更方便的修改和维护自己的iptables的设置,我一般是把所有的iptables的设置先写到一个单独文件中,测试没有问题后。然后再保存到iptable的配置文件中。

下面设置 iptables脚本文件 ,建议保存到 /root/firewall.sh

- #!/bin/bash

- # A simple iptables firewall configuration

- PATH=/sbin:/bin:/usr/sbin:/usr/bin; export PATH

-

- #flush/erase original rules

- iptables -F #清除所有已制定的rule

- iptables -X #清除用户自定义的chain/table

- iptables -Z #将所有的chain的计数和流量统计归零

-

- #Accept localhost connetting, no matter what it is

- iptables -A INPUT -i lo -j ACCEPT

-

- #Accept any response package which is initiated from inside

- iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

-

- #block most common network attacks(recon packets and syn-flood attack)

- iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

- iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

- iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

-

- #open ports for different services

- #必须开启22端口,以便于通过ssh连接服务器

- iptables -A INPUT -p tcp --dport 22 -j ACCEPT #SSH

-

- #WEB服务通常还需开启 80 和 443

- iptables -A INPUT -p tcp --dport 80 -j ACCEPT #HTTP

- iptables -A INPUT -p tcp --dport 443 -j ACCEPT #HTTPS

-

- #如下端口根据对外开放服务自行决定,如果需开启,请删除开头的#号

- #iptables -A INPUT -p tcp --dport 3306 -j ACCEPT #MYSQL

- #iptables -A INPUT -p tcp --dport 25 -j ACCEPT #SMTP

- #iptables -A INPUT -p tcp --dport 465 -j ACCEPT #Secure SMTP

- #iptables -A INPUT -p tcp --dport 110 -j ACCEPT #POP3

- #iptables -A INPUT -p tcp --dport 995 -j ACCEPT #Secure POP

-

- #常用的安全防护策略,如不需要,去哪个在

- #ICMP configuration

- #To prevent ICMP DDOS,we do not allow ICMP type 8(echo-request) or limit this request with 1/second

- #some ICMP requests are allowed.

- icmp_type="0 3 4 8 11 12 14 16 18"

- for ticmp in $icmp_type

- do

- iptables -A INPUT -p icmp --icmp-type $ticmp -j ACCEPT

- done

-

- #必须的默认策略:default policies

- iptables -P OUTPUT ACCEPT

- iptables -P INPUT DROP

-

- #保存以上配置为系统默认配置save to /etc/sysconfig/iptables

- /etc/init.d/iptables save

-

- #重启防护墙

- /etc/init.d/iptables restart

可以根据您的需要进行相应的修改,然后通过执行

- /bin/sh /root/firewall.sh

后,查看规则命令:

上图说明相关规则已经生效。

正常后,如需要开机自动运行此脚本,请编辑 /etc/rc.d/rc.local增加如下一行:

- /bin/sh /root/firewall.sh

阿里云代理商凯铧互联提供阿里云服务器/企业邮箱等产品的代购服务,同样的品质,更多贴心的服务,更实惠的价格。 阿里云代理商凯铧互联会为您提供一对一专业全面的技术服务,同时还能为您提供阿里云其他产品购买的专属折扣优惠。通过凯铧互联购买可以获得折上折优惠!若您需要帮助可以直接联系我方客服,阿里云代理商凯铧互联专业技术团队为您提供全面便捷专业的7x24技术服务。 电话专线:136-5130-9831,QQ:3398234753。

为什么选择我们:北京凯铧互联科技有限公司(简称凯铧互联)由多名前阿里云资深技术专家创立,核心员工来自阿里巴巴、腾讯等,作为阿里云,腾讯云百度云,金山云,华为云重要的合作伙伴,专注于为企业用户提供云计算及云计算的解决方案。总部设在北京,并在内蒙设有办事处。做为一家综合性方案商,凯铧互联向各行业用户提供基于云计算的各种解决方案。为用户获得优质服务的同时,秉承"专业规划、周到服务"的服务理念,根据用户的实际情况,充分考虑各种网络资源的特点及功效,为用户量身定做一套适合于其实际应用需求的网络应用方案。帮助用户利用互联网的力量展开新的营销方式,并大大缩短了项目实施周期,获得用户的一致好评。